- DAZ.online

- News

- Digitales

- CCC-Hacker knacken ...

Nach Secunet auch CGM

CCC-Hacker knacken weiteren TI-Konnektor

Stuttgart - 14.10.2022, 16:45 Uhr

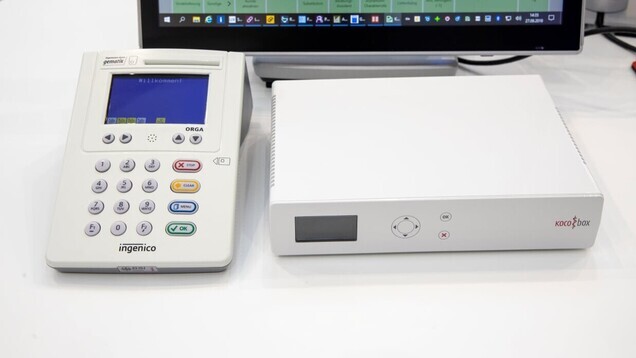

Auch die „KoCoBox“ von CGM haben sich die Hacker des CCC vorgenopmmen. (Foto: Schelbert)

Hacker des Chaos Computer Clubs (CCC) haben sich die TI-Konnektoren vorgeknöpft. Bereits vergangene Woche war der sichere Speicher eines Secunet-Konnektors entschlüsselt worden, diese Woche nun der einer „KoCoBox“ von CGM. Beide stehen auch in Apotheken. Daten lassen sich wohl mithilfe eines manipulierten Konnektors nur begrenzt sammeln. Es bleibt aber angeblich ein Restrisiko.

Konnektoren sind die Router für den Zugang zur Telematikinfrastruktur. Daher stehen sie überall, wo auf die TI zugegriffen werden muss, also in nahezu allen Apotheken und Arztpraxen in Deutschland. Drei Hersteller haben ihre Produkte im Markt: Secunet, CGM und Rise. Von zweien dieser Hersteller hat ein CCC-Hackerteam rund um Fluepke nun die Geräte geöffnet und die sicheren Speicher entsperrt. Der von Secunet war bereits in der vergangenen Woche dran, der von CGM laut einem Bericht von heise.de nun in dieser.

Mehr zum Thema

Ablauf der Zertifikate

Brauchen wirklich alle Apotheken neue Konnektoren?

Ransomware-Angriff

Hacker attackieren CGM

So konnte offenbar die Kommunikation zwischen der gerätespezifischen Sicherheitsmodulkarte Typ Konnektor (gSMC Typ K) und dem Betriebssystem mitgelesenen werden. Die Gematik sieht dadurch allerdings die Spezifikation der Konnektoren bzw. der TI nicht verletzt – obwohl demnach die Verbindung zwischen gSMC-K und Netzkonnektor so sein muss, dass die Kommunikation weder mitgelesen noch manipuliert werden kann.

Sie verweist gegenüber heise.de auf das Gesamt-Schutzkonzept, das man in Gänze betrachten müsse. Denn der Konnektor müsse auch vor physischen Zugriff geschützt werden – die Hacker hatten in dem Fall die Geräte aber aufgeschraubt, also zunächst physisch darauf zugegriffen, um dann die Kommunikation mitlesen zu können. Auch derartige „organisatorische Maßnahmen“ tragen zum Schutz bei, so die Gematik. Dadurch werde ausgeschlossen, dass Unberechtigte an den Konnektor oder sogar an die gSMC-K kommen und damit die Kommunikation zwischen Konnektor und Karte auslesen oder manipulieren können, heißt es.

Nutzer müssten demnach einen solchen physischen Angriff melden und die betroffenen Konnektoren über die Hersteller gesperrt werden. Somit bleibe, zumindest wenn alles „nach Lehrbuch“ verläuft, so ein Angriff nicht unbemerkt. Die Zertifikate der gSMC-K würden dann gesperrt, so Gematik gegenüber heise.de.

Restrisiko bleibt

Bekommt ein Hacker, entgegen dem „Lehrbuch“, aber doch Zugriff auf den Konnektor, ließe sich wenigstens für eine gewisse Zeit die Kommunikation des Geräts manipulieren oder abhören, vermuten die IT-Profis. „Präventive Maßnahmen zur Erkennung und Analyse von Bedrohungen", die die technischen Betreiber der TI ergreifen müssen, greifen ihrer Ansicht nach nur bei erkennbaren Manipulationen der Datenströme der TI. Die Kommunikation des gehackten Konnektors selbst ließe sich hingegen unbemerkt belauschen. Auch wenn sich auf diese Weise mithilfe eines manipulierten Konnektors nur in begrenztem Umfang Daten sammeln lassen, bleibt in den Augen der heise-Leute ein Restrisiko.

Konnektorentausch unnötig

Eine weitere Erkenntnis aus dem Hack betrifft den angeblich unumgänglichen Austausch der Konnektoren, wodurch den Kassen Kosten von mehreren hundert Millionen Euro entstehen. Bei beiden Konnektoren hatten sich nämlich die Hacker Zugriff auf die Dateisysteme verschafft, die mittels einer Smartcard gesichert waren – der sogenannten gerätespezifische Sicherheitsmodulkarte Typ Konnektor (gSMC Typ K). Damit konnten sie laut heise.de nachweisen, dass es keine hardwareseitige Verknüpfung zwischen Konnektor-Hardware und den gSMC-K-Karten gibt. Letzteres wird aber gemeinsam mit dem Auslaufen der Sicherheitszertifikate der Karten nach fünf Jahren als Grund angeführt, dass unbedingt alle Konnektoren ausgetauscht werden müssten.

Dass dies unabdinglich ist, wurde bereits im Juli von den Experten des Computermagazins „c’t“, das aus dem Hause Heise stammt, infrage gestellt.

Mehr zum Thema

1 Kommentar

Eingeständnis der Untauglichkeit

von Carsten Moser am 14.10.2022 um 21:12 Uhr

» Auf diesen Kommentar antworten | 0 Antworten

Das Kommentieren ist aktuell nicht möglich.